SoC硬漏洞(附:白皮書)

2021-08-06 13:55:52 EETOPGajinder Panesar 和 Tim Ramsdale 分別是來自 Siemens EDA 和 Agile Analog 的兩位專家,他們聯(lián)手撰寫了一份 15 頁的白皮書,“ SoC 漏洞和模擬威脅的演進格局” 。接下來我們分享一些從閱讀本文中學到的要點。(關注EETOP公眾號,后臺輸入關鍵詞:漏洞 ,獲取白皮書)

一個安全前提是僅依靠軟件更新來修補漏洞是不夠的,因此應考慮將安全性作為硬件設計的一部分。甚至還有一個名為OpenTitan的開源項目,可幫助您為硅信任根(RoT) 芯片構建透明、高質(zhì)量的參考設計和集成指南。使用基于硬件的 RoT,只能運行與已知簽名進行比較的固件,從而阻止加載任何被黑固件的嘗試。

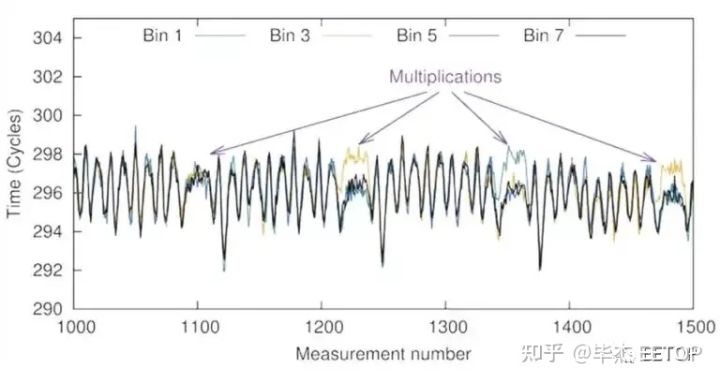

黑客們變得越來越有創(chuàng)造力和足智多能,通過硬件測量來檢查RSA算法中的密鑰,,并注意到操作執(zhí)行方式的微小變化,也就是側通道攻擊。下面顯示的是紫色箭頭的四個乘法部分,那么負尖峰是算法中的平方和模塊化還原的一部分。

側道攻擊

可以通過檢查以下幾件事來揭示安全線索:

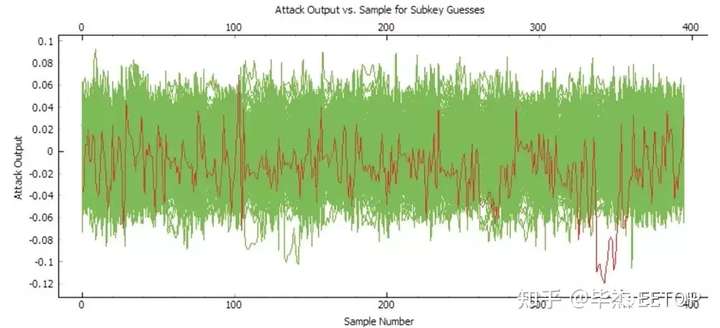

側道攻擊的另一個例子是黑客試圖猜測其中一個關鍵字節(jié),并且在下圖的350 附近他們找到了一個正確的關鍵字節(jié)。

攻擊輸出與子密鑰猜測的樣本數(shù)

黑客攻擊的目標包括 5G 基礎設施、邊緣服務器、物聯(lián)網(wǎng)設備、云計算、自動駕駛汽車、工業(yè)機器人。黑客正在使用統(tǒng)計方法來衡量電子設備,為安全漏洞提供線索。一種對策是讓硬件設計團隊添加隨機電噪聲。

正如德國安全公司LevelDown所記錄的那樣,黑客使用的另一種技術是在特定時間點故意干擾電源,然后將存儲的位翻轉到不安全狀態(tài)。甚至一些較舊的處理器也存在黑客使用非法操作碼的漏洞,從而使處理器處于易受攻擊的狀態(tài)。

溫度是另一種技術,攻擊者可以在高于或低于指定溫度的溫度下運行 SoC,以改變內(nèi)部狀態(tài),甚至從物理不可克隆功能 (PUF) 中提取私鑰。

攻擊者可能利用電源軌的電壓變化,以減慢或加快邏輯,導致內(nèi)部比特翻轉,并達到非法狀態(tài)。

如果黑客可以物理訪問您的電子系統(tǒng),他們通過改變占空比或引入毛刺直接控制時鐘輸入將改變內(nèi)部邏輯。ChipWhisperer是一家擁有開源系統(tǒng)的公司,使用側信道功率分析和故障注入來暴露嵌入式系統(tǒng)的弱點。來自 Agile Analog 的監(jiān)視器

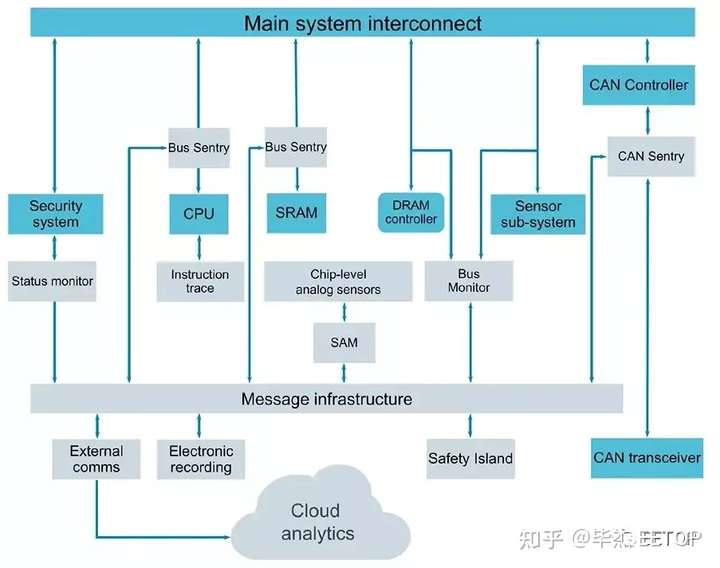

這些監(jiān)視器可以感知漏洞利用,然后嵌入式分析可以報告并決定適當?shù)陌踩憫G度胧椒治龊桶踩?IP 的組合如圖所示:

嵌入式分析和安全 IP

SoC 設計的強大功能和優(yōu)勢正受到黑客的攻擊,因此設計社區(qū)有責任采取主動措施來加強其新產(chǎn)品的安全級別。西門子 EDA 和 Agile Analog 創(chuàng)建了一個嵌入式數(shù)字和模擬硬件框架,用于檢測網(wǎng)絡威脅,并實時采取適當行動。

掃描二維碼,進入或關注EETOP公眾號

后臺消息框輸入:漏洞,獲取白皮書

EETOP 官方微信

創(chuàng)芯大講堂 在線教育

半導體創(chuàng)芯網(wǎng) 快訊

相關文章