蘋果芯片易受攻擊嗎?調查一個新的側面通道攻擊

2022-05-06 12:23:46 EETOP隨著芯片安全性日益受到關注,研究人員發現蘋果新的 M1 和 A14 芯片中存在潛在的安全漏洞,即微架構側通道攻擊。

在當今高度數字化的時代,安全性是任何電子系統設計中最重要的方面之一。從電氣工程師的角度來看,目標是開發在芯片、電路板和系統級別上盡可能安全的硬件。

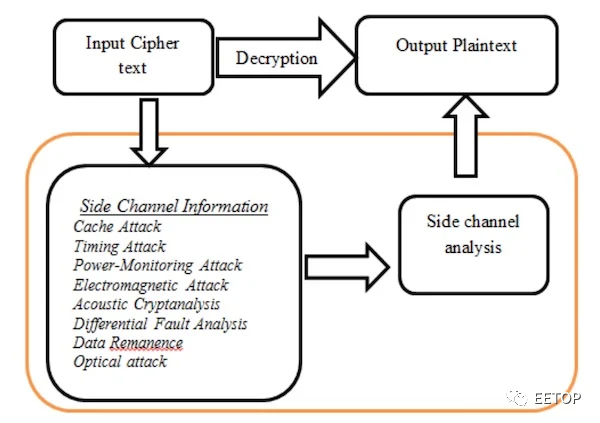

盡管有這些意圖,但不可避免的是,沒有任何系統是 100% 安全的。越來越多的安全威脅(例如側信道攻擊)似乎滲透到每個領域,并在硬件和軟件層面影響系統。

計算領域的傳統瓶頸之一是內存瓶頸——從內存中獲取數據所花費的時間比對數據執行實際計算所花費的時間要重要得多。

出于這個原因,計算機架構師提出了緩存和預取器的概念。

高速緩存是空間上靠近處理器的較小子內存,用于更快的內存訪問和檢索。在緩存中,系統根據空間和時間局部性原則 存儲極有可能被程序再次使用的數據。

預取器通過主動預測程序將在需要之前訪問內存的內容來進一步緩存。

一般來說,經典的預取器分為三個步驟:

訓練:預取器記錄來自內核的地址序列是否與特定模式匹配。

預取:如果一個模式被可靠地識別,預取器會自動用預期的數據填充緩存。

除了經典的預取器之外,計算機體系結構領域對所謂的數據存儲器相關預取器(DMP)也很感興趣。

DMP 類似于經典的預取器,但旨在預取不規則的地址模式,例如指針追逐。如果不了解地址模式和物理內存內容之間的依賴關系,就無法預測這些指針追逐。

DMP 遵循類似的三步流程;然而,與經典預取器不同,DMP 預取階段要求 DMP 直接讀取遵循預測模式的內存內容。

例如,如果 DMP 正在搜索一個指針,則預取器必須訪問它認為擁有它的緩存行,然后取消引用該指針。

牢記這兩個一般概念,研究人員發表了一篇新論文,描述了一種聲稱會影響蘋果 A14和M1芯片的微架構側信道攻擊。

這種名為 Augury 的新攻擊利用了這些 Apple 芯片使用 DMP預取指針數組 (AoP) 的事實。在 AoP 中,系統尋址、讀取和緩存尚未訪問過的內存,并且可能永遠不會被訪問。

例如,在下面顯示的代碼片段中,當代碼僅訪問 *arr[0] 時,DMP 會主動和推測性地加載和取消引用 *arr[3]。

這種方法的漏洞在于系統現在過度讀取和暴露數據,使其容易受到攻擊者的攻擊。此漏洞可以使系統暴露于靜態數據攻擊,其中目標數據永遠不會以推測或非推測的方式讀入核心,但仍會泄漏。

值得慶幸的是,研究人員在任何對手能夠并且及時向 Apple 報告他們的發現之前就發現了這個漏洞。據研究人員稱,目前攻擊的范圍非常小,只有指針被泄露。

但是,總是存在基于此漏洞開發更成熟攻擊的威脅。希望 Apple 能夠在此漏洞成為合法威脅之前修補此漏洞。