電磁側(cè)信道攻擊破解密碼

2023-07-27 12:26:45 EETOP基于電磁 (EM) 的側(cè)信道攻擊是非侵入性的,這意味著攻擊者不需要物理訪問設(shè)備來竊取信息。我們將了解這些 EM 側(cè)信道攻擊是如何工作的。

我們之前介紹了側(cè)信道攻擊(或稱旁道攻擊)的概念:它們是什么以及為什么它們是重大的硬件安全威脅。在多種形式的旁道攻擊中,最強大的一種是電磁 (EM) 攻擊。

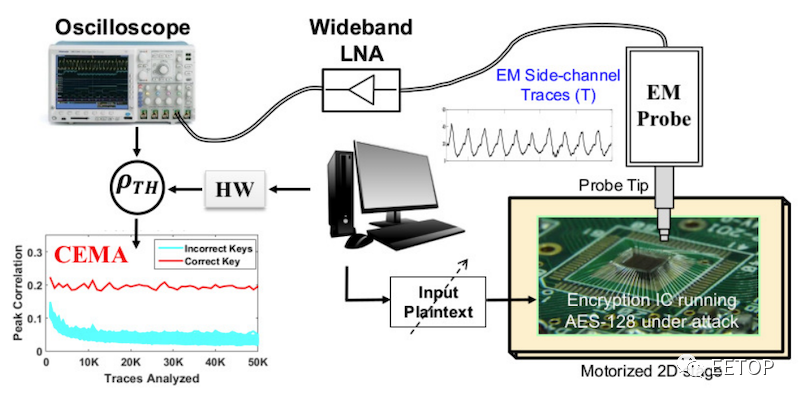

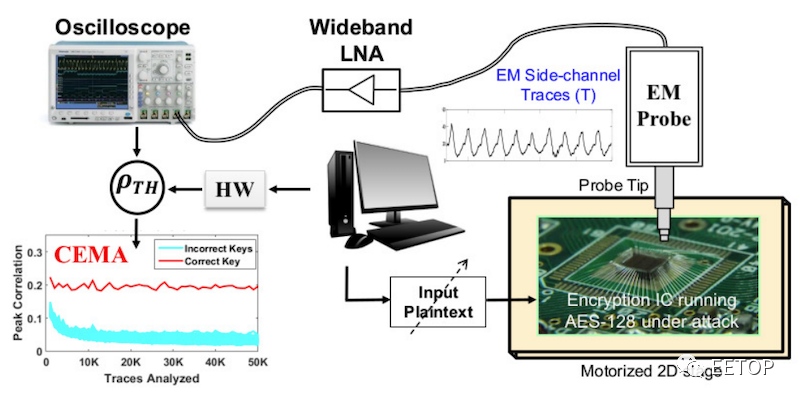

電磁旁道攻擊是一種利用電子設(shè)備的電磁輻射作為信息泄漏形式的攻擊形式(圖 1)。EM 攻擊已經(jīng)被研究了數(shù)十年,因此已成為最容易理解和最強大的硬件攻擊之一。這些攻擊提供了獨特的功能,使其相對于其他旁路攻擊而言非常強大。

圖 1.基于 EM 的攻擊的示例設(shè)置。圖片由Das 等人提供。

電磁攻擊是非侵入性的

最重要的是,EM 攻擊是非侵入性的,這意味著攻擊者不需要物理訪問設(shè)備即可執(zhí)行攻擊。首先,這使得 EM 攻擊變得強大,因為攻擊者很容易執(zhí)行它們。它只需要使用近場探頭和示波器。

這一事實的另一個推論是,EM 攻擊不需要對受攻擊的設(shè)備進行任何修改。許多基于電力的攻擊需要專門的工具或 IC 解封裝。

除此之外,EM 攻擊的非侵入性意味著受害者幾乎不可能意識到自己受到了攻擊。這進一步使得 EM 攻擊更加強大,因為它們難以識別和阻止。

最后,基于 EM 的攻擊已被證明可以產(chǎn)生比功率攻擊具有更高信噪比 (SNR) 的數(shù)據(jù)。因此,攻擊需要較少的信號收集來濾除噪聲。

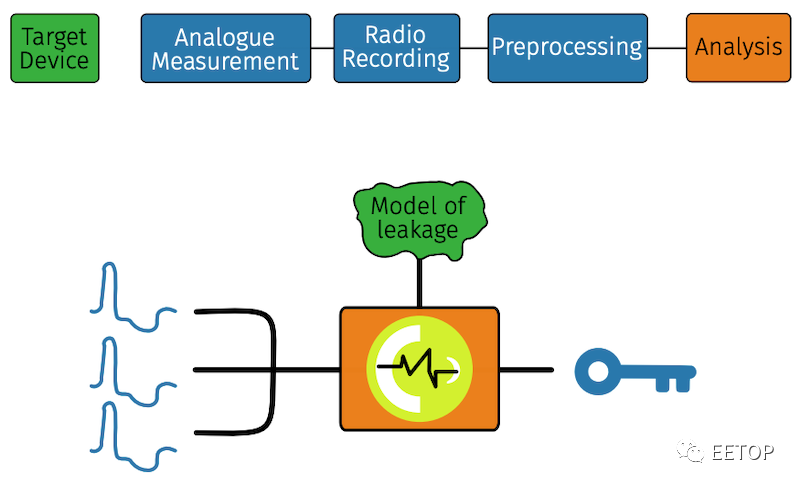

根據(jù)法拉第定律的定義,電流會產(chǎn)生相應(yīng)的磁場。基于電磁的旁道攻擊利用這一事實,通過監(jiān)控設(shè)備在操作過程中發(fā)出的電磁輻射來竊取信息。如圖 2 中的概念圖所示,基于電磁的攻擊以物理方式測量電子設(shè)備的電磁輻射,并使用分析方法和泄漏模型從數(shù)據(jù)中竊取信息。

圖 2.基于 EM 的攻擊用于從數(shù)據(jù)中提取信息。圖片由Hardware.io提供

在 CMOS 器件中,電流主要在時鐘邊沿邏輯狀態(tài)發(fā)生變化時發(fā)生。在數(shù)字邏輯中,這些變化的狀態(tài)以及它們的電流和電磁發(fā)射與數(shù)據(jù)的二進制位流相關(guān)。

這意味著 CMOS 器件中的電磁發(fā)射與器件內(nèi)正在處理的數(shù)據(jù)之間可能存在直接的確定性關(guān)系。這就是電磁攻擊的重點,目的是從電磁輻射與設(shè)備電流消耗之間的關(guān)系中竊取信息。

如圖 3 所示,攻擊者可以使用電磁探針(通常針對設(shè)備的基頻及其諧波進行調(diào)諧)來捕獲這些痕跡。然后,采用各種統(tǒng)計方法和泄漏模型從數(shù)據(jù)中提取敏感信息。

與功率攻擊類似,電磁攻擊可分為兩大類:

1.簡單電磁分析 (SEMA)

2.微分電磁分析 (DEMA)

兩者之間的主要區(qū)別在于,在 SEMA 中,攻擊者嘗試直接解釋數(shù)據(jù)軌跡,而在 DEMA 中,攻擊者收集大量軌跡并對數(shù)據(jù)運行差分統(tǒng)計方法,以識別數(shù)據(jù)依賴的相關(guān)性。DEMA 攻擊無疑更加穩(wěn)健、強大且適用廣泛,但它們也往往更加復(fù)雜和耗時。

如今,隨著機器學(xué)習(xí)變得越來越容易獲得和復(fù)雜,利用機器學(xué)習(xí)模式識別和分類的分析方法變得越來越流行。

EM 攻擊已被證明可以成功從各種加密設(shè)備竊取敏感信息。作為 EM 攻擊強度的證明,F(xiàn)ox IT 使用EM 攻擊在距離設(shè)備 1 m 的情況下僅用了五分鐘就破解了 AES-256 加密核心。

除此之外,其他研究也顯示了電磁攻擊對物聯(lián)網(wǎng)設(shè)備的威力。在 Syakkara 等人發(fā)表的題為《利用電磁側(cè)通道分析研究物聯(lián)網(wǎng)設(shè)備》的論文中,研究人員能夠使用電磁攻擊非侵入性地檢測物聯(lián)網(wǎng)設(shè)備正在運行的加密算法、軟件程序設(shè)備正在運行,以及使用上面圖 1 中演示的設(shè)置托管的固件版本。

電磁攻擊如此強大的另一個原因是它們有可能影響廣泛的電子設(shè)備。一些已被證明容易受到基于 EM 的旁道攻擊的設(shè)備包括:

SoC

雖然這個列表并不詳盡,但它很能說明問題——我們?nèi)粘I钪惺褂玫膸缀跛须娮釉O(shè)備都容易以某種方式受到電磁攻擊。

希望本文和對學(xué)術(shù)界進行的一組特定攻擊的深入研究能夠讓我們深入了解 EM 攻擊的威力。電磁攻擊,尤其是與機器學(xué)習(xí)等工具結(jié)合使用時,如果電子設(shè)備沒有做好應(yīng)對此類威脅的適當準備,可能會對電子設(shè)備構(gòu)成重大威脅。

來源:EETOP編譯整理子allaboutcircuits

EETOP 官方微信

創(chuàng)芯大講堂 在線教育

半導(dǎo)體創(chuàng)芯網(wǎng) 快訊

相關(guān)文章