放心了!高通芯片泄密漏洞已完全修復(fù)!

2019-04-29 13:48:33 EETOP其實(shí)這個(gè)漏洞是去年發(fā)現(xiàn)的,EETOP和高通溝通后得知這個(gè)漏洞在去年10月已經(jīng)提供安全補(bǔ)丁修復(fù)!大家可以放心使用!

據(jù)NCC Group報(bào)告,在去年發(fā)現(xiàn)該漏洞后,高通已于2018年10月通知了客戶,并向廠商提供了安全補(bǔ)丁,雙方按照行業(yè)慣例,協(xié)商于今年4月對(duì)此進(jìn)行了披露。

該漏洞需要獲取內(nèi)核權(quán)限才能發(fā)起攻擊,也就是說,該漏洞能夠被利用的前提是終端已經(jīng)被深度入侵。如用戶已經(jīng)在廠商提供軟件補(bǔ)丁后進(jìn)行了更新,則意味該軟件漏洞已得到修復(fù)。

與行業(yè)安全研究機(jī)構(gòu)合作及時(shí)發(fā)現(xiàn)軟件漏洞并提供安全補(bǔ)丁是行業(yè)常規(guī)做法。對(duì)于終端用戶而言,在運(yùn)營(yíng)商或終端廠商提供軟件補(bǔ)丁后對(duì)終端及時(shí)進(jìn)行更新,以及僅從安全的應(yīng)用商店下載應(yīng)用等做法,均可以確保終端的安全性。

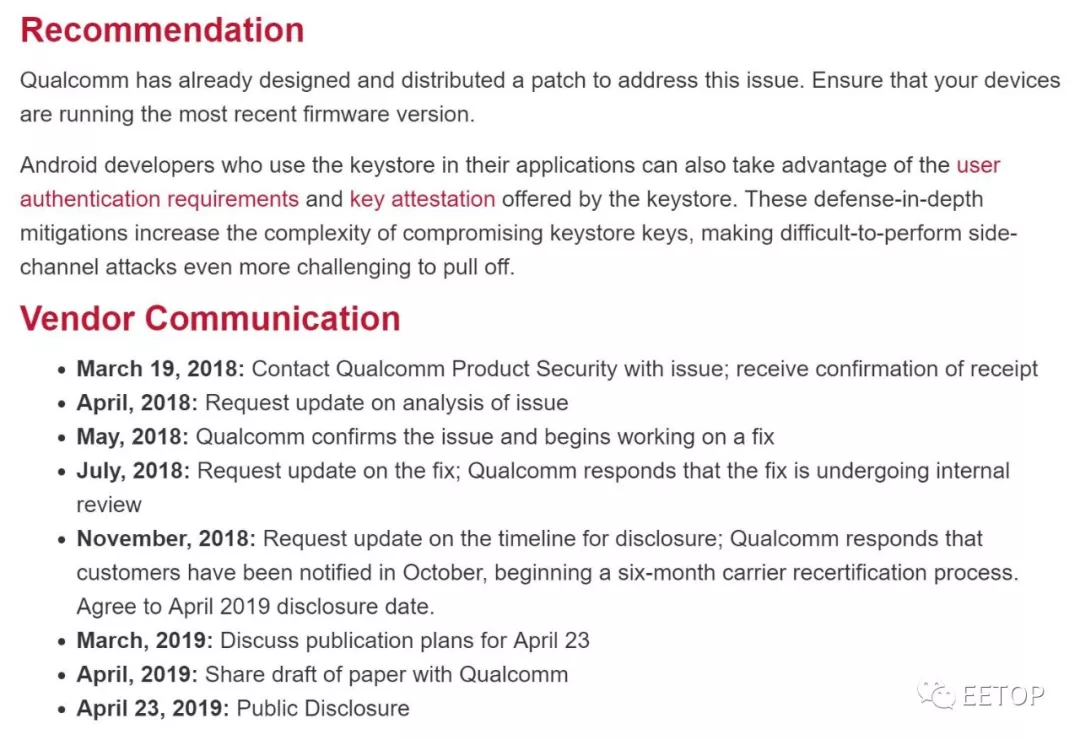

以下是nccgroup網(wǎng)站關(guān)于此漏洞從發(fā)現(xiàn)到修復(fù)的時(shí)間表:

2018年3月19日:發(fā)現(xiàn)漏洞,聯(lián)系高通產(chǎn)品安全部門2018年4月:請(qǐng)求更新問題分析

2018年5月: 高通確認(rèn)了這個(gè)問題,并開始著手修復(fù)

2018年7月:要求更新修復(fù);高通回應(yīng)修復(fù)正在進(jìn)行內(nèi)部審查

2018年11月:要求更新披露時(shí)間表; 高通回應(yīng)已于10月向客戶通知,開始為期6個(gè)月的運(yùn)營(yíng)商重新認(rèn)證流程。同意2019年4月披露日期。

2019年4月:對(duì)外信息披露

附:漏洞詳解(EETOP根據(jù)ncc內(nèi)容編譯)

摘要

側(cè)通道攻擊可以從某些版本的高通安全密鑰庫(kù)中提取私鑰。最近的Android設(shè)備包括一個(gè)硬件支持的密鑰庫(kù),開發(fā)人員可以使用它來(lái)保護(hù)其加密密鑰的安全硬件。在某些設(shè)備上,高通基于TrustZone的密鑰庫(kù)通過分支預(yù)測(cè)器和內(nèi)存緩存泄漏敏感信息,從而能夠恢復(fù)224和256位ECDSA密鑰。我們通過從Nexus 5X上的硬件支持的密鑰庫(kù)中提取ECDSA P-256私鑰來(lái)證明這一點(diǎn)。

碰撞

可以從硬件支持的密鑰庫(kù)中提取某些ECDSA密鑰。這可能會(huì)影響在對(duì)特定設(shè)備上的用戶進(jìn)行身份驗(yàn)證時(shí)依賴于密鑰庫(kù)的提取防護(hù)的應(yīng)用程序開發(fā)人員。

細(xì)節(jié)

高通公司的ECDSA實(shí)施將敏感數(shù)據(jù)從安全世界泄漏到正常世界,從而實(shí)現(xiàn)私鑰的恢復(fù)。這應(yīng)該是不可能的,因?yàn)橛布С值拿荑€庫(kù)應(yīng)該阻止任何類型的密鑰提取,即使對(duì)于完全破壞了Android OS的攻擊者也是如此。

硬件支持的密鑰庫(kù)通常依賴ARM TrustZone來(lái)實(shí)現(xiàn)這些保護(hù)。TrustZone將許多手機(jī)和嵌入式設(shè)備上的執(zhí)行分為安全世界和普通世界; 高度敏感的數(shù)據(jù)和代碼可以置于安全領(lǐng)域的可信執(zhí)行環(huán)境(TEE)中,其他所有內(nèi)容(如Android OS)都可以在正常的環(huán)境中運(yùn)行。即使攻擊者利用了正常的世界,秘密在安全的世界中仍然是安全的。

然而,這兩個(gè)世界通常共享相同的微體系結(jié)構(gòu),使得側(cè)通道攻擊成為可能。我們之前曾討論過如何在34C3上對(duì)TrustZone TEE進(jìn)行側(cè)通道攻擊,并發(fā)布了Cachegrab,這是一種針對(duì)這些攻擊的開源工具。這些攻擊針對(duì)內(nèi)存緩存和分支預(yù)測(cè)器,它們以比以前的方法更高的時(shí)間分辨率,空間分辨率和更低的噪聲顯示控制流和數(shù)據(jù)流信息。

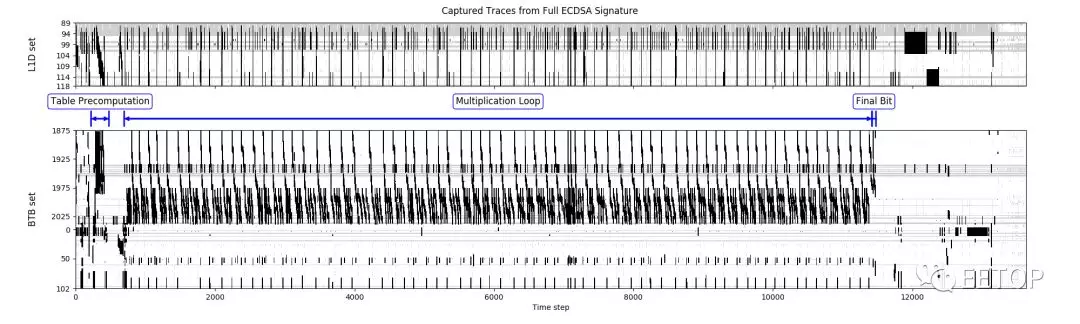

這些技術(shù)可用于在QSEE(高通公司的TEE實(shí)施)中利用ECDSA簽名。使用Cachegrab,我們可以捕獲側(cè)通道數(shù)據(jù),揭示高通公司ECDSA實(shí)施的整體結(jié)構(gòu)。

大多數(shù)ECDSA簽名用于處理每個(gè)簽名隨機(jī)數(shù)的乘法循環(huán)。如果攻擊者只能恢復(fù)有關(guān)此隨機(jī)數(shù)的一些信息,他們可以使用現(xiàn)有的分析技術(shù)來(lái)恢復(fù)完整的私鑰,并成功從設(shè)備中提取私鑰。

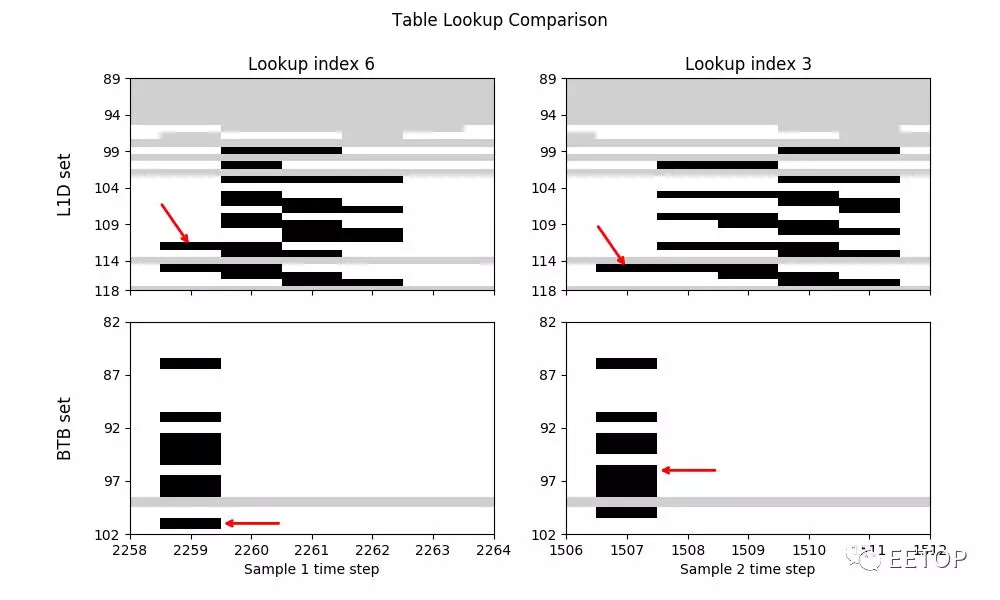

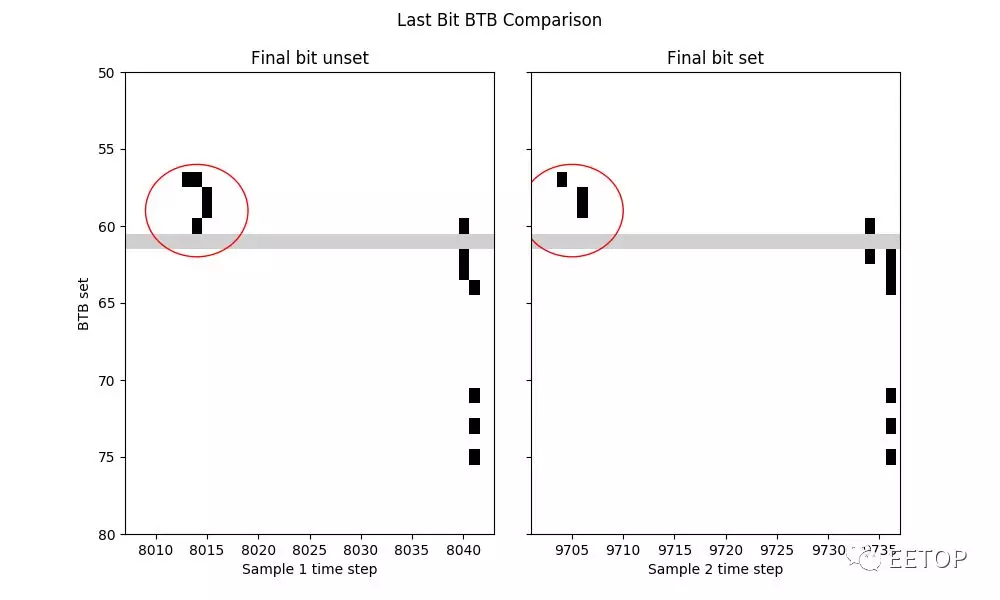

我們?cè)诔朔ㄋ惴ㄖ邪l(fā)現(xiàn)了兩個(gè)位置泄漏有關(guān)nonce的信息。第一個(gè)位置是表查找操作,第二個(gè)位置是基于隨機(jī)數(shù)的最后一位的條件減法。這兩個(gè)位置都包含對(duì)抗側(cè)通道攻擊的對(duì)策,但由于我們的微架構(gòu)攻擊的空間和時(shí)間分辨率,可以克服這些對(duì)策并區(qū)分一些nonce。

這幾個(gè)位足以恢復(fù)256位ECDSA密鑰。為了證明這是一個(gè)可行的攻擊,我們演示了對(duì)Nexus 5X硬件支持的密鑰庫(kù)中未知P-256密鑰的完全利用。。。

更多說明請(qǐng)關(guān)注EETOP公眾號(hào),后臺(tái)輸入“漏洞”,下載關(guān)于此漏洞的相關(guān)論文

關(guān)鍵詞: 高通

EETOP 官方微信

創(chuàng)芯大講堂 在線教育

半導(dǎo)體創(chuàng)芯網(wǎng) 快訊

相關(guān)文章